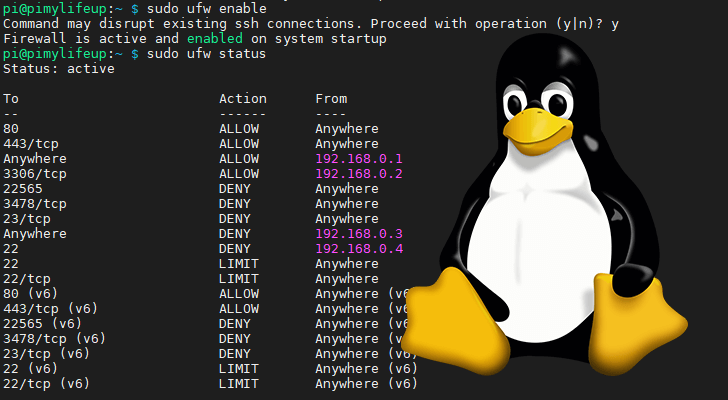

- $ sudo ufw allow ssh $ sudo ufw enable $ sudo ufw status. Task 3: Connecting to a Specific IP through SSH Service on Linux. If you are using a static IP address for the secure shell connection, you can set rules for the specific network and port. For SSH service, the default port is 22. You can change the port if necessary.

- There are a few post installation steps that you should take under consideration as part of the basic server setup.

Я использую сервер ubuntu. Теперь я пытаюсь включить брандмауэр, используя следующие команды:

Я также попытался сделать ufw default deny incoming последним, но все равно не повезло, когда я ufw default deny incoming брандмауэр, он блокирует eveything, когда я устанавливаю значение по умолчанию для отказа, но когда я его разрешаю, он работает хорошо, как правила игнорируются. Что может быть причиной этого ?

Set Up Default Policies. UFW is installed on Ubuntu by default.

РЕДАКТИРОВАТЬ

Это мой вывод iptables -L -v -n Я также пробовал предлагаемое решение, но все равно не повезло, он отлично работает, только когда я делаю его по default allow incoming

Откройте терминал и введите следующие команды:

Начните с выполнения сброса, который удалит все существующие правила:

Следующий,

В нем будут перечислены доступные профили приложений, такие как OpenSSH и другие. Чтобы получить информацию о приложении, введите следующую команду, как в этом примере:

Вот результат:

Чтобы разрешить доступ к OpenSSH, вы можете использовать следующее правило:

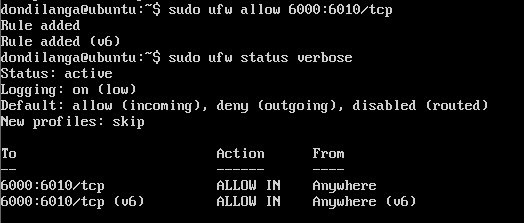

В отличие от Debian, www и https обычно не входят в состав профилей приложений, однако мы знаем, что они работают на портах 80 и 443, поэтому используйте следующие команды:

Sudo Ufw Allow Ssh Skipping Adding Existing Rule

Если вы хотите добавить UDP, просто сделайте это.

Отключите и включите ufw, чтобы применить изменения:

Чтобы показать свои правила:

Наконец, один из менее дружественных аспектов ufw – это то, как правила запрета обычно козыряют правила. Например, вы не можете установить все, чтобы запретить, а затем установить разрешенные порты. Все порты будут по-прежнему заблокированы. См. Здесь для получения дополнительной информации .

Вы можете добавить эти правила, чтобы глобально блокировать все порты, кроме 22, 53, 80 и 443. Я добавил порт 53, чтобы разрешить DNS-запросы. Если вам не нужно делать DNS-запросы, просто измените соответствующие правила.

Ubuntu Ufw Allow Openssh

Чтобы установить эти правила блокировки только для входящих, вы должны использовать sudo ufw deny in 1:22/tcp . В качестве альтернативы, установите для исходящего sudo ufw deny out 1:22/tcp и так далее.